۱٫ معرفی

فین تک به عنوان یک توسعه مالی جدید توصیف می شود که خدمات مالی را بهبود می بخشد و خودکار می کند [

۱]. کیف پول موبایل، بانکداری آنلاین و درگاه های پرداخت که خدمات سریع و آسانی را ارائه می دهند نمونه هایی از فناوری های مالی هستند [

۲]. استفاده روزافزون از چنین فناوری هایی منجر به افزایش تراکنش های جعلی شده است که ایمن سازی این تراکنش ها را به یک مسئله تبدیل می کند. [

۳]. احراز هویت رویهای است که در آن کاربر نوعی اعتبار را برای اثبات هویت ارسال میکند [

۴]. تکنیکهای احراز هویت میتوانند یکی از سه دسته باشند: چیزی که میدانید (رمز عبور)، چیزی که دارید (ژتونها، کارتها) و چیزی که هستید (بیومتریک). [

۵]. رمز عبور به طور گسترده ای به عنوان یک تکنیک احراز هویت تک عاملی برای ایمن سازی ارتباط بین دو موجودیت استفاده می شود [

۶]. اگرچه این یک مکانیسم ساده و آسان برای پیاده سازی است، اما به دلیل توانایی بالای آن برای آشکار شدن کافی نیست. [

۷]. اشتراک گذاری رمز عبور بلافاصله حساب را به خطر می اندازد. علاوه بر این، دسترسی غیرمجاز را می توان با استفاده از جدول رنگین کمان به دست آورد [

۸]حمله به فرهنگ لغت [

۹]یا رویکردهای مهندسی اجتماعی [

۱۰]. به دنبال اثبات اینکه احراز هویت با یک عامل برای ارائه ایمنی مناسب نیست، با توجه به آسیبپذیریهای امنیتی مختلف [

۱۱]احراز هویت دو مرحله ای برای افزایش امنیت پیشنهاد شد که در آن کاربر باید دو اعتبار را برای اهداف احراز هویت ارائه کند. [

۱۲,

۱۳,

۱۴]. یک مکانیسم احراز هویت قدرتمند، طبق مقررات اتحادیه اروپا (EU). [

15]، نیاز به استفاده از دو یا چند عامل از گروه های جداگانه برای تأیید کاربران دارد. انتشارات NIST [

16] ارتباط بین درجه ایمنی و تعداد عناصر احراز هویت را نشان می دهد. از آن زمان، احراز هویت چند عاملی (MFA) درجه امنیت بیشتری را ارائه کرده است [

۱۷] با اجبار کاربران به ارائه چندین اعتبار احراز هویت (بیش از دو) هنگام درخواست دسترسی به یک سیستم آنلاین [

۱۸,

۱۹].

یادگیری ماشینی (ML) شاخه ای از هوش مصنوعی است که به ماشین ها می آموزد تا از داده های داده شده یاد بگیرند تا توانایی شناسایی الگوها و انجام اقدامات را بدون نیاز به تعامل انسانی داشته باشند. [

۲۰]. از آنجایی که می تواند داده های بزرگ را برای ارائه پیش بینی ها و طبقه بندی ها مدیریت کند [

۲۱]بسیاری از مطالعات اخیر از روش های ML برای حل چالش های دنیای واقعی استفاده کرده اند [

۲۲,

۲۳,

۲۴,

۲۵,

۲۶,

۲۷,

۲۸,

۲۹]. یکی از این چالش ها کشف تقلب مالی است که به آن کشف تقلب در کارت اعتباری نیز می گویند. کلاهبرداری مالی به عنوان فریب غیرقانونی توصیف می شود که برای کسب درآمد انجام می شود [

۳۰]. ML راههای بسیار زیادی برای تشخیص کلاهبرداری مالی دارد که شامل «موتورهای تصمیمگیری هوشمند، شبکههای عصبی مصنوعی، جنگلهای تصادفی، بیهای سادهلوح، ماشینهای بردار پشتیبان، درختهای تصمیمگیری، رگرسیون لجستیک و k-نزدیکترین همسایه» میشود، اما محدود به آنها نیست. [

۳۱,

۳۲,

۳۳,

۳۴].

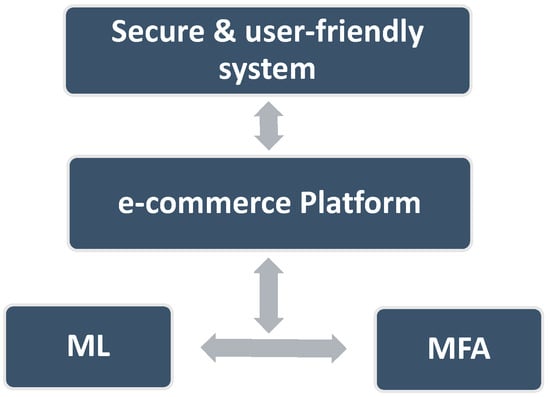

برای ایمن سازی تراکنش های مالی اینترنتی، این مطالعه چارچوبی را پیشنهاد می کند که ML و MFA را در بر می گیرد.

اهمیت این مطالعه از توانایی آن در انجام موارد زیر ناشی می شود:

-

اول: ارائه مدلی قابل اجرا در بخش بانکداری، وب سایت های خرید تجارت الکترونیک و سیستم های پرداخت آنلاین.

-

دوم: استفاده از ML به عنوان بخشی از MFA به بالاترین امنیت ممکن دست می یابد.

-

سوم: بهترین راه برای استفاده راحت از MFA را نشان می دهد.

-

چهارم: ارائه یک تجزیه و تحلیل جامع از مناسب ترین الگوریتم های ML و روش های آموزشی برای استفاده در ترکیب با MFA برای تراکنش های آنلاین.

-

پنجم: امکان اصلاح الگوریتم ML برای انطباق با الزامات هر سیستم الکترونیکی و ادغام این الگوریتم با MFA برای دسترسی ایمن به داده ها.

بسیاری از مطالعات یک طرح MFA را برای ایمن سازی تراکنش های آنلاین اجرا می کنند. به عنوان مثال، نویسندگان از [

۳۵] از ترکیبی از شماره شناسایی شخصی (PIN)، رمز عبور یک بار مصرف (OTP) و سیستم موقعیت یابی جهانی (GPS) استفاده کرد. با توجه به فضای از پیش تعیین شده بین ابزار هوشمند کاربر و ابزار پرداخت فعلی، چارچوب آنها برای تایید یا رد پرداخت طراحی شده است. چارچوب دیگری برای ایمن سازی سیستم های پرداخت بی سیم توسط [

۳۶]; آنها از نام کاربری-رمز عبور، کد شناسایی تراکنش (TIC) و پیامک استفاده کردند. TIC ها شناسه های پرداخت هستند که توسط سازمان های مالی به مشتریان خود ارائه می شود. این کد مانند OTP است، با این تفاوت که احراز هویت تراکنش امن تری را ارائه می دهد. هر کد TIC فقط یک بار استفاده می شود و سپس یک مکانیسم رمزگذاری/رمزگشایی برای ذخیره TIC ها به عنوان کدهای مخفی در دستگاه های تلفن همراه استفاده می شود. کاربر می تواند به سرعت یک TIC را از لیست ذخیره شده TIC ها انتخاب کند تا یک تراکنش آنلاین امن را با استفاده از تلفن همراه آغاز کند. بر اساس معیارهای ارزیابی ریسک، ر. [

۳۷] از معماری لایه ای MFA استفاده کرد. مدل توسعهیافته شامل پنج سطح است که هر یک شامل یک یا چند عنصر احراز هویت مانند مالکیت، دانش یا عناصر مبتنی بر بیومتریک است. این مدل با گنجاندن اجزای اطلاعات کنترلی در دو لایه آخر برای تطبیق با الزامات لایهبندی بهبود یافت. یک مطالعه دیگر [

۳۸] از یک پین، شناسه مخصوص دستگاه و تشخیص صدا برای ایمن کردن یک برنامه پول موبایلی به نام MPESA استفاده کرد. این سیستم اعتبار ذکر شده را در یک پایگاه داده ذخیره می کرد و از آنها برای تایید هویت کاربر هنگام انجام تراکنش ها استفاده می کرد. رمز عبور، OTP و اثر انگشت برای ایمن سازی سیستم های پرداخت الکترونیکی استفاده شد [

۳۹,

۴۰,

۴۱,

۴۲]. ابتدا کاربر با استفاده از رمز عبور وارد سیستم میشود و وقتی کاربر به صفحه انتقال میرود، سیستم درخواست تأیید اثر انگشت میکند. در نهایت، پس از ارسال جزئیات تراکنش، سیستم یک OTP ارسال می کند تا فرآیند با موفقیت به پایان برسد. مطالعه مشابه دیگری در سال پیشنهاد شد [

۴۳]، رویکرد آنها شامل یک PIN، OTP و طرح تشخیص چهره بود. ابتدا بانک اطلاعات کاربر مانند کد پین، شماره تلفن و تصویر چهره کاربر را جمع آوری کرد. در مرحله دوم، کاربر باید با یک کد پین و تصویر چهره وارد سیستم شود. هنگامی که مشخصات چهره و پین تأیید شد، سیستم منویی را ارائه کرد که کاربر باید از آن یک سرویس را انتخاب کند. در نهایت برای اینکه فرآیند با موفقیت انجام شود، سیستم یک OTP تولید کرده و آن را برای تایید به گوشی کاربر ارسال کرد. افزودن لایه های بیشتری از احراز هویت توسط [

۴۴]. چهار عامل برای ایمن سازی محیط شبکه شامل رمز عبور، شناسه کاربری، بیومتریک و مکان فعلی کاربر استفاده شد. افزودن جزء چهارم استانداردهای امنیتی لازم برای سیستم های توزیع شده بزرگ مانند تنظیمات شبکه بانکی را بهبود می بخشد. تمام مطالعات ذکر شده در این بخش [

۳۱,

۳۲,

۳۳,

۳۴,

۳۵,

۳۶,

۳۷,

۳۸,

۳۹,

۴۰] یک رویکرد MFA متفاوت بدون استفاده از ML پیشنهاد کرد. نکته مهم دیگر این است که این سیستمهای MFA به اهمیت مناسب بودن یا نبودن سیستم برای کاربران توجه نمیکنند که بر قابلیت استفاده و نگرش نسبت به استفاده از چنین سیستمی تأثیر میگذارد. احساسات منفی کاربر نسبت به MFA توسط بسیاری از مطالعات در ادبیات ذکر و اثبات شد [

۱۱,

۴۵,

۴۶,

۴۷].

سایر محققان فراتر رفتند و با استفاده از ML با رویکرد احراز هویت آزمایش کردند. به عنوان مثال، ر. [

۴۸] یک احراز هویت دو مرحله ای را پیشنهاد کرد که در آن کاربر ابتدا با استفاده از نام کاربری و رمز عبور خود وارد سیستم می شود. به عنوان گام بعدی، آنها از شبکه های عصبی برای تشخیص چهره استفاده کردند. طرح احراز هویت دو عاملی دیگر بر اساس شناسایی فرکانس رادیویی (RFID)، IOT، و ML برای سیستم حضور و غیاب توسط [

۴۹]. برای مرحله اولیه تأیید، از میکروکنترلر، ماژول GSM، تگ RFID و خواننده RFID استفاده شد. برای راستیآزمایی دوم، از دوربینی با مدل «شبکه کانولوشن آبشاری چند وظیفهای (MTCNN)» استفاده شد. در صورتی که هر دو رضایت بخش بودند، به دانش آموزان اجازه حضور داده شد. که در [

۵۰]دو طبقهبندیکننده ML برای تحلیل رفتار کاربر بهعنوان یک طرح احراز هویت به کار گرفته شد. پس از ورود کاربر به سیستم، نویسندگان جنگل تصادفی و k-نزدیکترین همسایه را برای تجزیه و تحلیل رفتار بازیکن هنگام انجام یک بازی خاص با استفاده از دو انگشت اعمال کردند و آنها از داده های جمع آوری شده برای اطمینان از صحت کاربر به عنوان طرحواره احراز هویت ادامه دار استفاده کردند. یکی از انواع MFA که با مشخصات ریسک کاربران تنظیم می شود، احراز هویت مبتنی بر ریسک نامیده می شود. برای تعیین درجه ریسک کاربر، رجوع کنید. [

۵۱] با طراحی یک موتور ریسک که با سیستم یکپارچه می شود، تکنیک های احراز هویت را تعیین می کند که ممکن است بر محرمانگی کاربر تأثیر بگذارد. این موتور به گزارشهای ورود به سیستم کاربر نگاه میکند و تکنیکهای یادگیری ماشینی را برای ایجاد الگوی مناسب و سطح ریسک برای عوامل احراز هویت برای هر کاربر به کار میگیرد. برای ایجاد یک روش احراز هویت ایمن و آسان، رجوع کنید. [

۵۲] همچنین از احراز هویت مبتنی بر ریسک و MFA استفاده کرد. آنها دو کتابخانه مجزا ایجاد کردند، یکی برای سرورهای پشتیبان و دیگری برای برنامه های اندروید. کتابخانه سمت سرور مطالعه شامل یک موتور خطر ML بود. انتخاب عناصر احراز هویت با سطوح خطری که این موتور یادگیری ماشینی با استفاده از اطلاعات خاص کاربر از جمله آدرسهای پروتکل اینترنت (IP)، انواع دستگاهها و زمانهای دسترسی تعیین میکند، مشخص شد.

شکاف تحقیق کمبود دانش در مورد پتانسیل ادغام تکنیک های ML با رویکرد MFA برای افزایش ایمنی تراکنش های مالی اینترنتی است. استفاده از طرح MFA بدون پرداختن به واقعیت احساسات منفی نسبت به سیستم های MFA بهترین راه برای ایمن سازی تراکنش های مالی نیست. برای افزایش امنیت، تکنیک های ML به طور گسترده به صورت مجزا مورد استفاده قرار گرفته اند، اما ادغام برنامه های کاربردی آنها با MFA توجه زیادی را به خود جلب نکرده است. برخی از مطالعات در مورد این ترکیب احتمالی صحبت می کنند. به عنوان مثال، ر. [

۵۱,

۵۲] از ML برای رتبهبندی فاکتورهای احراز هویت استفاده کرد که مشخص میکند کدام یک ممکن است آسیبپذیر باشد. که در [

۵۰]، ML برای بررسی مداوم اصالت کاربر با ارزیابی اقدامات کاربر هنگام استفاده از سیستم استفاده می شود. در این مطالعه شناسایی دسترسی های تقلب پس از ورود کاربر به سیستم اتفاق می افتد و این نیز راه کافی نیست. در همین حال، در [

۴۸,

۴۹]ML برای افزایش کیفیت تشخیص چهره کاربران به کار گرفته شد.

این تحقیق از یک مدل ML به عنوان یک لایه امنیتی تعبیه شده در چارچوب MFA استفاده می کند. سیستم ما از دو مرحله امنیتی استفاده می کند، اثر انگشت و OTP برای احراز هویت کاربران در مرحله اول مستقر شدند. در مدل دوم، مدل ML فرآیند فعلی را طبقه بندی می کند و عامل سوم (تشخیص چهره) را در صحنه تقلب می خواهد. به این ترتیب، کاربران قانونی با یک سیستم احراز هویت دو مرحله ای برای تکمیل خرید تعامل دارند. بنابراین، این تحقیق با ادغام MFA با ML برای به دست آوردن یک سیستم امن و آسان برای استفاده، شکاف موجود در ادبیات را پر خواهد کرد.

۴٫ بحث

همانطور که در بخش نتایج نشان داده شد، رگرسیون لجستیک از سایر طبقهبندیکنندهها بهتر عمل کرد. بر اساس

شکل ۴، در مجموع ۱۱۰۹۶۶ پیش بینی دقیق به دست می آورد. این نشان می دهد که مدل چقدر معاملات را با دقت طبقه بندی کرده است. درصد بالای پیشبینیهای دقیق نشاندهنده قابلیت اطمینان مدل در تمایز بین تقلب و پرداختهای قانونی است. با این حال، ۲۳۳۶ پیشبینی نادرست زمانی را نشان میدهند که الگوریتم معاملات را به اشتباه طبقهبندی میکند، و بر مبادله بین دقت کلی و نرخ خطا تأکید میکند.

نتایج حاصل از نمرات دقت، دقت، فراخوانی و F1 در ارائه شده است

جدول ۲. طبقه بندی کننده رگرسیون لجستیک دقت ۹۷٫۹۳۸٪ را به دست می آورد. برای کلاس ۱، طبقهبندیکننده دقت ۹۹ درصدی را به دست میآورد که نشاندهنده سطح پایینی از مثبت کاذب، و فراخوانی ۹۷ درصدی است که بهطور موثر تراکنشهای کلاهبرداری را شناسایی میکند. امتیاز F1 98 درصد نشان دهنده عملکرد متعادل در تشخیص تراکنش های جعلی است. به طور کلی، مدل رگرسیون لجستیک دقت قوی و دقت متعادل، یادآوری و امتیازات F1 را برای هر دو نمونه نشان میدهد، که آن را به یک انتخاب بسیار مؤثر برای کار طبقهبندی باینری تبدیل میکند. این نتایج بسیار نزدیک به نتایج درخت تصمیم بود که دقت ۹۷٫۸۸۱% را با دقت، یادآوری و امتیازات F1 99%، ۹۷% و ۹۸% به ترتیب برای گروه ۱ به دست آوردند.

مقادیر AUC از ۰ تا ۱ متفاوت است، جایی که ۱ نشان دهنده یک امتیاز کامل و ۰٫۵ نشان دهنده یک طبقه بندی حدس دلخواه است. مطابق با

شکل ۵، هر دو رگرسیون لجستیک و درخت تصمیم به AUC 0.98 می رسند. این نشان میدهد که این طبقهبندیکنندهها توانایی بسیار خوبی برای تمایز بین نمونههای مختلف دارند. پیشبینیهای این مدل بسیار دقیق هستند و در آستانههای مختلف به خوبی عمل میکنند.

برای مقایسه نتایج ما با سایر مطالعات،

جدول ۳ برخی از مطالعاتی را ذکر میکند که از مجموعه دادههای مشابه و الگوریتمهای مشابه ML برای حل مسئله کلاهبرداری مالی استفاده کردند.

وابسته به

جدول ۳، می توان متوجه شد که نتایج ما برتری آن را نسبت به سایر مطالعات مرتبط نشان می دهد. برخی از مطالعات، مراجع. [

۶۹,

۷۳]، دقت ۰٫۹۹ را به دست می آورند که نشان می دهد الگوریتم های آنها بیش از حد برازش شده اند و نیاز به پیشرفت بیشتری دارند. علیرغم نتایج خوب، سایر مطالعات جدول از معیارهای متفاوتی برای بهبود کیفیت بررسی خود استفاده نمی کنند، مانند نمایش نتایج برای هر دو کلاس یا استفاده از منحنی ROC.

مطابق با

شکل ۶، طراحی اپلیکیشن موبایل سودمندی ترکیب فرآیندهای MFA با ML را نشان داد. این به دقت از طریق ترکیب سخت افزار و نرم افزار ساخته شده است. پنل های برنامه یک رابط کاربری آسان را نشان دادند که کاربران را از طریق یک روش تراکنش ایمن، از ایجاد حساب کاربری و انتخاب یک محصول گرفته تا اجرای احراز هویت چند لایه در طول تراکنش ها، هدایت می کرد.

چارچوب پیشنهادی را میتوان با ادغام تکنیکهای احراز هویت خاص پلتفرم و اصلاح روش جمعآوری دادهها، ادغام اقدامات امنیتی به عنوان اولین لایه امنیتی، متناسب با پلتفرمهای تجارت الکترونیک و سیستمهای پرداخت مختلف تنظیم کرد. ساخت مدل های ML در لایه دوم گنجانده شده است. اقدامات حیاتی شامل سفارشی کردن این لایه ها بر اساس مشخصات هر پلتفرم، اصلاح طراحی اپلیکیشن بر اساس قوانین قابل اجرا و اطمینان از انطباق با امنیت و قوانین است. آموزش مجدد مدل ML با استفاده از نمایه های کاربر پس از یک دوره، دقت را بهبود می بخشد و امکان تنظیم داده ها برای به حداکثر رساندن کارایی مدل را فراهم می کند. اثربخشی چارچوب با مکانیسمهای بازخورد، بهبودهای تکراری و نظارت مستمر در انواع سناریوهای تراکنش آنلاین بیشتر بهبود مییابد.

ادغام MFA و ML در ایمن سازی تراکنش های مالی اینترنتی ممکن است با چالش های زیادی مواجه شود که برخی از این چالش ها به شرح زیر است:

-

فاکتورهای احراز هویت: مقاومت یا ناراحتی احتمالی کاربر با روشهای انتخابی یک چالش در هنگام انتخاب MFA برای اهداف امنیتی است. گاهی اوقات افراد احساس می کنند که احراز هویت چند عاملی برای استفاده بسیار پیچیده و آزاردهنده است، که می تواند باعث مقاومت یا پذیرش کمتر کاربر از چنین سیستم هایی شود. چالش انتخاب یک عامل امن برای احراز هویت کاربران همراه با در نظر گرفتن سهولت استفاده است.

-

در دسترس بودن داده ها: یکی از موانع اصلی عدم وجود داده های لازم است. سازمانها ممکن است با توجه به ملاحظات حریم خصوصی و امنیتی، دادههای تراکنش مالی را پنهان کنند و به دلیل حساسیت این دادهها، ممکن است مجموعه دادههای مورد نیاز در دسترس عموم نباشد.

-

کیفیت داده ها: این مطالعه متاثر از کیفیت داده های در دسترس است. دادههایی که ناقص، نادرست، نامتعادل یا ناسازگار هستند میتوانند مدلهای ML و سیستمهای احراز هویت را کمتر مؤثر کنند و احتمالاً نتایج مغرضانه یا نادرستی ایجاد کنند. به طور خاص، بیشتر مجموعه داده های موجود با استفاده از تکنیک تبدیل PCA تبدیل می شوند.

-

محدودیتهای فنی: موانع فنی، مانند مسائل مربوط به سازگاری یا ظرفیت ذخیرهسازی محدود، و سرعت پردازش ممکن است قدرت مدیریت، پردازش و ذخیره دادههای بزرگ را به طور کارآمد محدود کند.

برای مقابله با این چالش ها، این تحقیق استراتژی های زیر را اجرا می کند:

-

پیاده سازی MFA مناسب: یک استراتژی کاربر محور برای به دست آوردن سازگاری و اجرای ایمن سیستم استفاده شد. پیادهسازی تطبیقی سیستم MFA منجر به تعامل تنها با دو عامل در هنگام اجرا شد. اگر الگوریتم ML تراکنش را به عنوان کلاهبرداری طبقه بندی کند، عامل سوم مورد نیاز است. این استانداردهای امنیتی قوی را حفظ می کند و در عین حال قابلیت استفاده را بهبود می بخشد.

-

پاکسازی و پیش پردازش داده ها: استفاده از تکنیک هایی برای حذف خطاها و مقابله با مجموعه داده های نامتعادل که می تواند بر دقت مدل ها در تمیز کردن و آماده سازی داده ها تأثیر بگذارد. این با موفقیت انجام شد و در مورد بحث قرار گرفت

بخش ۲٫۳٫۳ (پیش پردازش داده ها).

-

تکرار: انجام تجزیه و تحلیل ML در زمان های مختلف برای تایید و تضمین قابلیت اطمینان و سازگاری نتایج و در عین حال کاهش تأثیر ناهنجاری ها یا خطاها.

-

تناسب الگوریتم و تجزیه و تحلیل: استفاده از تکنیک های آماری مناسب و الگوریتم های ML برای تجزیه و تحلیل داده ها با در نظر گرفتن محدودیت های سخت افزاری. شناسایی و ارزیابی بهترین الگوریتمها برای استفاده خاص از تراکنشهای مالی امن با دقت انجام شد. الگوریتم های ML پیاده سازی شده برای غلبه بر محدودیت های سخت افزاری و تسهیل ادغام ML و MFA در یک مدل ساده و دقیق بودند.

چارچوب پیشنهادی ما با مطالعات مشابه در ادبیات تضاد ندارد [

۷۵,

۷۶,

۷۷,

۷۸,

۷۹]. در کارهای آینده، پیادهسازی این چارچوب در برنامههای کاربردی دنیای واقعی ارزشمند خواهد بود، استفاده از سایر بیومتریکها یا افزودن لایههای امنیتی بیشتر ممکن است ایمنی بیشتری را برای چارچوب ایجاد کند.

۵٫ نتیجه گیری ها

هدف این مطالعه ارائه چارچوبی برای ایمن سازی تراکنش های مالی اینترنتی با ادغام MFA و ML است. چارچوب ما با افزودن لایههای امنیتی بیشتر و در عین حال ارائه یک سیستم کاربرپسند، بر کارهای قبلی در ادبیات غلبه میکند. بهره گیری از توانایی های ML و کارکرد آن به عنوان یک لایه امنیتی تعبیه شده در چارچوب MFA نقطه قوت و تمایز این مطالعه بود.

بسیاری از الگوریتمهای ML تحت نظارت برای ساخت یک مدل ML مورد بررسی قرار گرفتند که بتواند پرداختهای غیرقانونی را به دقت شناسایی کند. دقت الگوریتم پیاده سازی شده از ۹۲٫۳۵۴ تا ۹۷٫۹۳۸ درصد متغیر بود. الگوریتم رگرسیون لجستیک با امتیازهای AUC، دقت، یادآوری و F1 به ترتیب ۰٫۹۸، ۰٫۹۹، ۰٫۹۷ و ۰٫۹۸ بهترین بود.

نام کاربری-گذرواژه، اثر انگشت، OTP و تشخیص چهره در مدل MFA برای احراز هویت کاربران به کار گرفته شد. صفحههای برنامه تجارت الکترونیک برای ارائه درک بهتری از چارچوب پیشنهادی طراحی شدهاند و نشان میدهند که چگونه کاربران به راحتی و ایمن با سیستم تعامل خواهند داشت.

نتایج این بررسی نشان میدهد که بسیاری از حوزههای امنیتی را میتوان با استفاده از تکنیکهای ML بهعنوان جزء اصلی MFA بهبود و اصلاح کرد. با این حال، این مطالعه تنها آغاز یک تحقیق بزرگتر و کاملتر در مورد این نوع ادغام است، که نیاز به تحقیقات اضافی را برجسته می کند که به عوامل مختلف احراز هویت در مجموعه داده های مختلف برای ایجاد تعادل بین امنیت و قابلیت استفاده می پردازد.